Para detetar o Petya na infra-estrutura, os seguintes indicadores podem ser utilizados:

C:\Windows\perfс

Uma tarefa no gestor de tarefas do Windows com um nome e ação em branco (reiniciar) "%WINDIR%\system32\shutdown.exe /r /f"

Regras e ações para IDS/IPS:

msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001254; rev: 2;

msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; sid: 10001255; rev: 3;

msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001256; rev: 2;

msg: "[PT Open] Petya ransomware perfc.dat component"; sid: 10001443; rev: 1

msg:"[PT Open] SMB2 Create PSEXESVC.EXE"; sid: 10001444; rev:1

Assinaturas:

https://github.com/ptresearch/AttackDetection/blob/master/eternalblue(WannaCry%2CPetya)/eternalblue(WannaCry%2CPetya).rules

Petya uses TCP ports 135, 139, 445 for spreading (using SMB and WMI services).

Como ativar o Kill-switch?

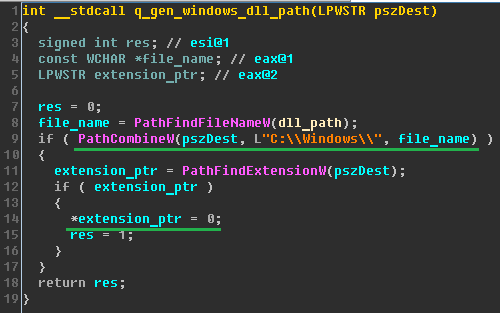

O Petya verifica se o ficheiro perfc existe na diretoria "C:\Windows" a directoria está definida no código. O ficheiro perfc não tem nenhum conteúdo é apenas um ficheiro vazio sem extensão e apenas com permissões de leitura.

|

| Source: www.ptsecurity.com |

Mais uma vez não é recomendado pagar o resgate e até agora ainda não há forma de recuperar os ficheiros encriptados.